au sommaire

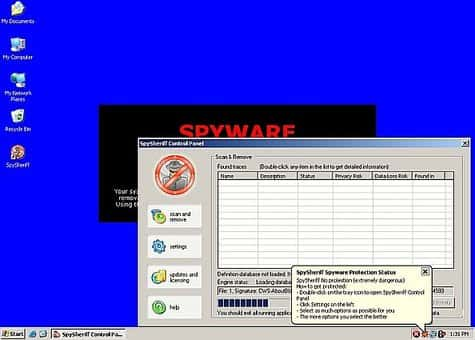

Mais il n'aura pas fallu beaucoup de temps pour que cette publication inspire des personnes nettement moins bien intentionnées. Websense® Security LabsTM a détecté un nombre considérable de pages web exploitant cette vulnérabilité pour installer des programmes non souhaités lors d'une simple consultation. Par exemple une fenêtrefenêtre indiquant une infection par spywares apparaît sur le bureau et un soi-disant programme de désinfection est lancé. Ce programme demande ensuite les informations sur la carte bancaire de l'utilisateur pour effacer les spywares "détectés".

Faux avertissement suite à une contamination

crédits : Websense® Security Labs™

Faux programme de désinfection

crédits : Websense® Security Labs™

Le code qui est chargé lors de cette infection connecte également l'ordinateur à un site situé dans le domaine .biz. Ce site héberge plus d'une dizaine de fichiers infectieux pouvant s'exécuter sur l'ordinateur cible.

Dans son avertissement concernant cette faille MicrosoftMicrosoft s'indigne du fait que l'exploit initial ait été publié de manière irresponsable. Il existe en effet deux approches de la part de ceux qui découvrent des failles de sécurité. Certains publient immédiatement les détails et éventuellement un exploit dans le but de faire réagir rapidement l'éditeur du programme ou du système d'exploitation vulnérable. D'autres préfèrent avertir dans un premier temps l'éditeur, et ne publient un exploit que si manifestement l'éditeur n'a pas réagi dans un délai raisonnable.

On peut considérer que cette manière de faire est plus responsable, mais dans le cas présent la protestation indignée de Microsoft est plutôt déplacée. En effet, même si ce qui était connu initialement était une simple instabilité d'InternetInternet Explorer dans certaines circonstances, il faut constater que depuis le mois de mai Microsoft n'a pas corrigé ce problème, le jugeant sans doute mineur.

Microsoft a annoncé qu'il étudiait le problème car il n'y a aucun correctif disponible à ce jour. Toutes les versions 5 et 6 d'Internet Explorer fonctionnant sur toutes les versions de Windows sont vulnérables (à l'exception de Windows Server 2003 dans sa configuration par défaut, c'est-à-dire avec la configuration de sécurité avancée active). Il sera intéressant de voir si celui-ci figure dans la série des correctifs mensuels publiés mardi prochain (heure US, donc souvent le mercredi pour la France).