au sommaire

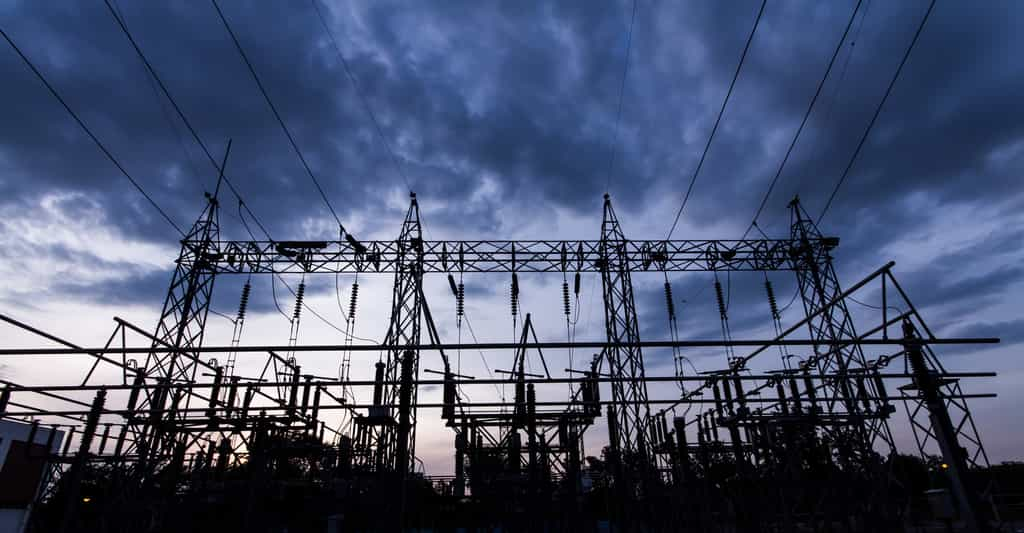

Des pirates informatiques ont développé un puissant logiciel malveillantlogiciel malveillant pouvant provoquer la défaillance de réseaux de distribution d'électricité, ont annoncé hier deux sociétés de cybersécurité, dont l'une évoque la responsabilité de hackers russes.

Le virus a probablement été impliqué dans une cyberattaque en décembre 2016 sur le réseau ukrainien qui avait privé d'électricité pendant plus d'une heure une partie de la capitale Kiev, selon les deux sociétés.

L'une des deux sociétés à avoir identifié le virus sous le nom « Industroyer », la société slovaque Eset, a affirmé qu'il était la menace la plus puissante pour les systèmes de contrôle industriels depuis Stuxnet, le virus visant les installations nucléaires de l'Iran qui était probablement d'origine américaine et israélienne.

CrashOverride ou Industroyer : deux noms pour un même malware

Dragos, une société de cybersécurité américaine qui a travaillé sur le même virus, l'a relié de son côté à un groupe de hackers russes nommé Sandworm, réputé lié au gouvernement russe. Le logiciel malveillant, que Dragos a nommé de son côté « CrashOverride », peut être « immédiatement adapté » pour attaquer également des réseaux « en Europe et dans une partie du Moyen-Orient et de l'Asie », a averti l'entreprise. Et il pourrait être adapté rapidement pour attaquer des réseaux nord-américains.

Le virus utilise des protocoles de communication entre différentes installations d'un réseau, qui ont été conçus il y a des décennies et sont donc plus vulnérables. Il permet par exemple à des hackers de prendre le contrôle de sous-stations et de fermer des parties du réseau électrique, pour le déstabiliser et provoquer des pannes géantes. Pour communiquer avec ses serveurs de commandes, le malware utilise le réseau décentralisé et anonyme TorTor et ne travaille qu'en dehors des heures de bureau afin de rester discret.

L'une des sources d'inquiétude pointée par les chercheurs est le fait que lesdits protocoles sont aussi employés dans d'autres infrastructures majeures servant notamment pour le contrôle des réseaux hydrauliques et la régulation du trafic routier. Selon Eset, le code de ce logiciel malveillant pourrait être adapté afin de frapper ce type d'installations.

Stuxnet, le virus informatique ciblerait une centrale nucléaire

Article initial de Jean-Luc GoudetJean-Luc Goudet, paru le 24/09/2010

Étrange histoire que celle de ce virus conçu pour détruire une installation industrielle. Les spécialistes qui l'ont disséqué ont découvert qu'il ciblait certains systèmes de SiemensSiemens et pensent que ce TroyenTroyen, véhiculé par des clés USB, est spécifiquement dirigé contre la centrale nucléairecentrale nucléaire iranienne de Bushehr.

Stuxnet, un ver informatique, serait le premier malware à s'attaquer au contrôle en temps réel d'un système industriel. Découvert en juillet 2010, Worm.Win32.Stuxnet a été étudié, entre autre, par un informaticien allemand, RalphRalph Langner, qui en a décrypté le fonctionnement.

Stuxnet s'appuierait sur le logiciel de supervision WinCC, conçu par Siemens et destiné à piloter depuis un ordinateurordinateur sous Windows des systèmes Scada (Supervisory Control and Data Acquisition). Selon cet expert, Stuxnet, qui se révèle particulièrement sophistiqué, ne s'installe pas n'importe où mais dans certains automates programmables industrielsautomates programmables industriels de Siemens. De là, il peut commander différents équipements, « comme des valves, par exemple ».

Selon les informations rapportées par PCPC World, un expert, le Canadien Eric Byres (responsable de Byres Security), qui avait étudié Stuxnet en juillet, aurait, lui, découvert un détail supplémentaire. Le virus modifierait spécifiquement un certain sous-programme destiné à contrôler en temps réel des processus très rapides avec un temps de réponse de 100 millisecondes.

Le ver se laisse transporter sur des clés USB ou des cartes de mémoirescartes de mémoires FlashFlash et se propage aussi via des réseaux locaux, et même via des imprimantes connectées. On sait qu'il exploite plusieurs failles de Windows, comme l'ont montré les différentes études réalisées, notamment par MicrosoftMicrosoft; ce qui lui permettrait de prendre à distance le contrôle d'une machine. L'affaire est prise au sérieux aussi par Siemens, qui a diffusé une méthode et un correctif pour détecter et extirper ce malware.

D'où vient-il ? Où va-t-il ?

À quoi pourrait-il servir ? « Il pourrait par exemple mettre en panne une centrifugeuse, a expliqué Eric Byres (propos rapportés par PC World), mais il pourrait être utilisé dans bien d'autres buts. La seule que je puisse dire c'est que c'est quelque chose conçu pour casser. »

Il aurait été retrouvé en Iran, en Inde et en Indonésie. « Un nombre indéterminé de centrales électriques, de pipes-lines et d'usines ont pu être infectés », ont affirmé les experts. Ralph Langner tire de ses analyses une conclusion concrète : la cible du ver serait la centrale nucléaire de Bushehr, au bord du golfe Persique. Siemens AGAG avait participé à la constructionconstruction de la centrale au début des années 1970 jusqu'à la révolution islamique de 1979. Après les bombardements de la guerre Iran-Irak puis l'opposition des États-Unis, la remise en route de la centrale a pu être effectuée grâce à l'aide de la Russie.

C'est d'ailleurs une entreprise russe ayant collaboré à cette remise en route, Atomstroyexport, que Ralph Langner désigne comme un vecteur possible du virus pour son entrée clandestine en Iran. D'après Symantec, qui s'est aussi penché sur ce virus, ce pays concentrait en juillet 60% des cas d'infections.

La sophistication de ce malware et la parfaite connaissance des systèmes de Siemens qu'il implique font penser qu'il ne s'agit pas du jeu d'un hacker du dimanche. Un État pourrait-il avoir visé cette centrale par une cyber-attaque ? Selon Siemens, en tout cas, l'hypothèse ne tient pas car la société allemande n'a livré à la centrale de Bushehr aucun système du type de ceux qu'infecte Stuxnet...