Certains virus informatiques deviennent de plus en plus difficiles à détecter et à éradiquer, mettant en danger les ordinateurs connectés du monde entier. Futura-Sciences fait le point sur les nouvelles formes d’intelligence dont ils font preuve à partir de deux exemples présentés lors de la conférence Black Hat 2012 de Las Vegas : Flashback et Rakshasa.

au sommaire

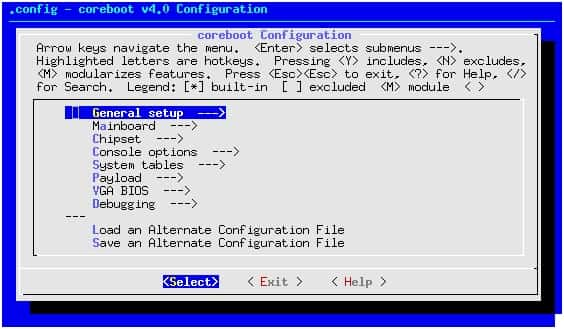

Le Bios, comme celui-ci signé Coreboot, est un programme enregistré sur la carte mère du PC, qui a pour rôle d’en contrôler les composants matériels les plus essentiels (processeur, mémoire, horloge, etc.) ainsi que ses différents connecteurs. S’il est touché par un virus capable de se répliquer sur les composants reliés à la carte mère, il devient très difficile à décontaminer. © Coreboot

S'il y a belle lurette qu'ils n'effacent plus en quelques secondes toutes les données d'un disque dur, si les éditeurs de logiciels antivirus fournissent des outils de plus en plus efficaces et réactifsréactifs pour les contrer, les virus informatiques (et de manière générale, les malwares qui pullulent via Internet) restent tout de même très dangereux. Ils sont notamment capables de dérober de nombreuses données personnelles comme des mots de passe de connexion (à son Webmail, à sa banque en lignebanque en ligne, etc.) ou de lancer des attaques contre des sites et des systèmes informatiques afin d'empêcher leur bon fonctionnement.

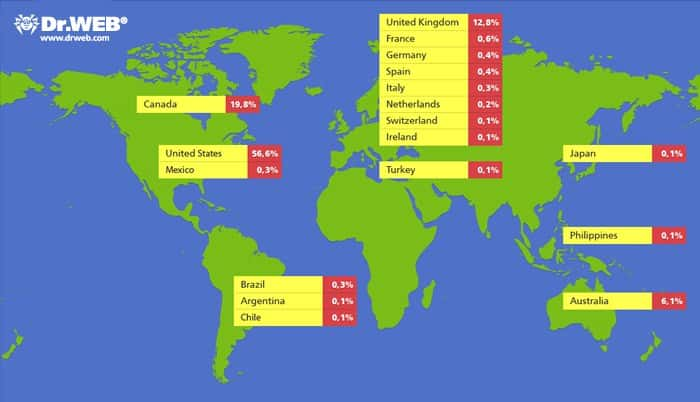

Aucun ordinateur connecté ou presque n'est à l'abri, notamment ceux fonctionnant sous Windows ou Mac OS. Longtemps réputé inviolable, le système d'exploitationsystème d'exploitation d'AppleApple a d'ailleurs été l'objet, cette année, d'une attaque de grande envergure de la part du virus Flashback. À son apogéeapogée, ce dernier avait réussi à contaminer plus de 600.000 Mac dans le monde, créant une belle panique et obligeant Apple et les éditeurs d'antivirus à se liguer pour trouver un correctif le plus rapidement possible. Ce qui fut fait au bout de quelques jours, décimant littéralement l'armée d'ordinateursordinateurs piratés en un peu plus d'une semaine.

Une technologie semblable à celle des DRM

Mais il sera difficile de faire entièrement disparaître ce virus Flashback et d'éviter qu'un de ses descendants n'arrive un jour à faire la même « carrière ». Paul Royal, chercheur à l'Institut de technologie de Géorgie (Atlanta, États-Unis) et plus particulièrement à sa division GTISC (Georgia Tech Information Security Center) a profité de la conférence Black Hat, qui s'est tenue à Las VegasVegas du 21 au 26 juillet dernier, pour démontrer sa perversité d'un nouveau genre.

Chaque exemplaire de Flashback (et de plus en plus de virus) est unique. C'est-à-dire qu'en s'installant sur un ordinateur, il crypte certaines parties de son code à partir d'informations ou d'éléments glanés sur le système contaminé. Cette méthode de marquage individuel de chaque virus se veut semblable à la technologie des DRM (Digital Rights Management) qui protège des fichiers numériquesnumériques comme des chansons MP3 ou des films DivXDivX contre la copie et identifie précisément chacun d'entre eux. À la différence que le but n'est pas de lutter contre le piratage mais d'empêcher l'analyse du virus sur un ordinateur différent.

Plus précisément, ce cryptage interdit l'analyse automatisée qu'effectuent les antivirus - sur les serveursserveurs de leurs éditeurs - à partir d'échantillons de virus glanés sur les PCPC infectés, afin de compiler leurs caractéristiques communes et d'en dégager une « signature » qui permettra de les détecter à coup sûr. Or, si ces caractéristiques communes sont réduites à néant ou presque, il devient difficile, voire impossible, de dégager une signature. Tout du moins de manière automatisée. Un éditeur comme Symantec indique avoir procédé à l'analyse automatique de 403 millions de variantes de malwares en 2011 (contre 286 millions en 2010), pour obtenir une base active de 19 millions de signatures. Un travail impossible à réaliser manuellement, ou alors à un coût prohibitif. « Pour les antivirus, cela complique singulièrement les choses compte tenu de la quantité astronomique de malwares qui prolifèrent. Si cette technique est massivement adoptée par les pirates et les créateurs de virus, ces derniers prendront l'avantage en rendant les systèmes d'analyse automatisée des éditeurs inopérants », a expliqué Paul Royal lors de sa présentation.

Rakshasa : un virus réplicateur dans le Bios

Mais ce n'est pas là le seul danger qui guette nos ordinateurs à cause de ces virus intelligents. Toujours lors de la conférence Black Hat, le Français Jonathan Brossard, expert en sécurité et directeur général de Toucan System, a montré sa création, baptisée Rakshasa. Il s'agit d'un malware conçu à partir des Bios (Basic Input Output System) open sourceopen source Coreboot et SeaBIOS, capable de s'introduire dans un ordinateur par Internet - ou d'être introduit « manuellement » lors de son assemblage - et de remplacer son Bios en étant donc intégré directement à la carte mèrecarte mère. Le nettoyage du disque dur par l'antivirus, et même son remplacement par un disque neuf, ne sert à rien : le PC reste vérolé. Idem si l'on arrive à comprendre ce qui s'est passé et à nettoyer ou changer le Bios, puisque Rakshasa réussit à se glisser dans la mémoire vivemémoire vive de tous les périphériques reliés à la carte mère (lecteur CDCD-Rom, carte réseaucarte réseau, etc.) pour pouvoir se réinjecter ensuite dans le Bios fraîchement épuré. « Si quelqu'un réussit à installer un tel malware sur un ordinateur neuf, il le contamine à vie et peut ainsi "posséder" son propriétaire, décrit Jonathan Brossard, précisant qu'un autre scénario d'attaque peut consister à vous contaminer lorsque vous achetez une carte réseau. »

Nettoyer un ordinateur d'un virus classique est aujourd'hui chose aisée. Supprimer un malware de Bios intelligent comme Rakshasa demande de toutes autres compétences et autrement plus de temps puisqu'il faudrait reprogrammer un à un tous les composants reliés à la carte mère. Tout cela laisse augurer encore de beaux jours pour le chassé-croisé permanent entre pirates et éditeurs d'antivirus, en espérant que les premiers ne prennent pas une avance irrémédiable, dans les prochains mois, sur les seconds, grâce à ces nouvelles techniques malignes.