au sommaire

Comme le montre son avatar, pour LulzSec, le piratage c'est rigolo. © LulzSec

On parle beaucoup de la bande de joyeux drilles dénommée LulzSec depuis la divulgation du piratage massif contre les serveurs de Sony Pictures. Variante plurielle de LOLLOL devenu substantif signifiant quelque chose comme « fun » selon le site Urban Dictionary, lulz indique le but affiché de ces hackers : s'amuser.

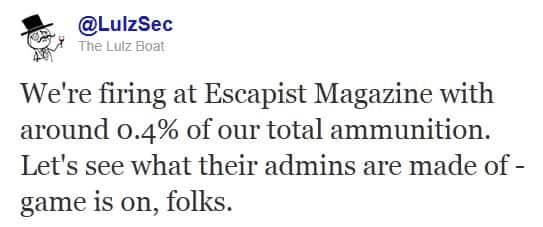

C'est donc juste pour le fun que les membres du groupe, qui s'épanchent sur leur compte Twitter, ont successivement attaqué le magazine The Escapist, spécialisé dans les jeux, le site d'Eve Online (jeux de rôle), de MinecraftMinecraft et le site pornographique porn.com.

« Nous avons attaqué le magazine Escapist avec environ 0,4 % de nos munitions. Voyons de quoi est faite l'administration de leur site. Le jeu continue, les amis... ». Sur leur compte Twitter, les plaisantins de LulzSec s'amusent.

Les mercenaires sont ensuite partis à l'assaut du Sénat américain (senat.gov) puis, mercredi dernier, de la CIA. Dans tous les cas, il s'agit d'attaques par déni de service (DDOS), un grand nombre de requêtes simultanées saturant les serveurs pendant quelque temps.

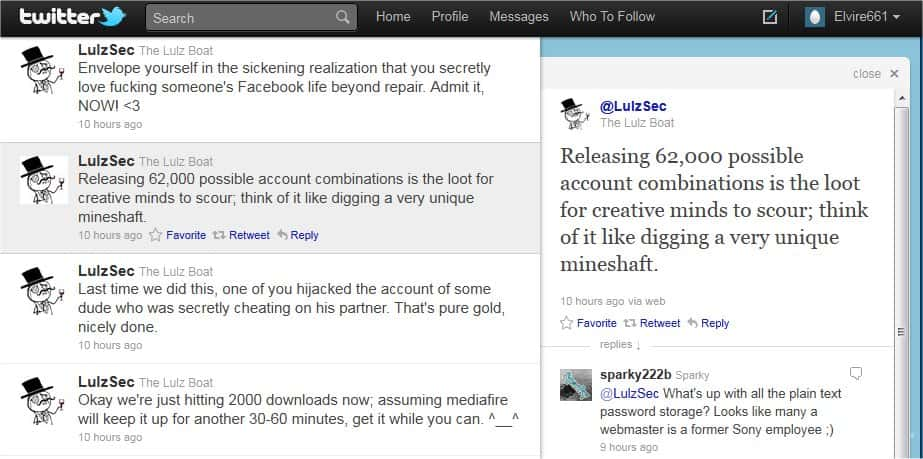

Ces blagues de potaches peuvent aller plus loin, avec la récolte de données personnelles, comme ce fut le cas chez Sony. LulzSec vient de récidiver en récupérant 62.000 identifiants, avec leurs mots de passe, sans préciser d'où ils viennent et en les rendant brièvement disponibles.

« Une mine de données exceptionnelle » explique benoîtement LulzSec sur Twitter pour présenter sa récolte de 62.000 comptes personnels, avec identifiants et mots de passe, récupérés sur des sites non précisés.

Des pirates qui font des vagues

Sur l'océan du Web, les pirates finissent pas se faire concurrence et un conflit vient de naître entre LulzSec et Anonymous, autre groupe de corsaires, que Sony avait initialement accusé. Mais Anonymous se veut plus sérieux et n'agirait que pour démontrer les faiblesses de la sécurité des sites informatiques.

La preuve n'est sans doute plus à faire. Il y a quelques jours, la société Vade Retro affirmait avoir détecté une attaque « de haut niveau », par empoisonnement du DNSDNS (ou DNS poisoningDNS poisoning), mené sur un des sites du ministère français de la Défense. En faussant sur un serveur DNS l'adresse de ce site, les auteurs de l'attaque menaient une opération de phishingphishing, orientant les requêtes vers un autre serveur. Les internautes croyant se connecter au ministère de la Défense arrivaient en fait sur un serveur marocain installé en Allemagne, explique Vade Retro.

Samedi dernier, le New York Times révélait un piratage en règle des serveurs du Fonds monétaire international, qui s'est conclu par un vol d'informations confidentielles (voir un article en français sur le sujet).