au sommaire

Une démonstration d'une exploitation de la faille de sécurité découverte dans Android. Une application malveillante trompe l’outil de mise à jour d’Android pour s’octroyer des permissions d’accès. Une fois la nouvelle version de l’OS installée, elle peut accéder aux données personnelles et modifier les paramètres à loisir. Ici, un lien vers un site Web se faisant passer pour celui de la banque du possesseur du téléphone est ajouté dans les favoris du navigateur. Connectée, la victime entre son identifiant et son mot de passe que l’application malveillante récupère. © secureandroidupdate.org

Pour la première fois, une étude réalisée conjointement par l'université de l'Indiana à Bloomington (États-Unis) et MicrosoftMicrosoft Research s'est intéressée à la sécurité du processus de mise à jour d'un système d'exploitation mobile, en l'occurrence Android. Cette équipe de chercheurs a découvert une importante faille de sécurité au niveau du package management service (PMS) qui gère la transition entre une version d'AndroidAndroid installée et une mise à jour. Ils ont constaté qu'une applicationapplication malveillante pourrait facilement leurrer le système pour se voir attribuer des permissions d'accès, aussi appelées privilèges, qui lui permettraient de collecter des données personnelles et d'effectuer d'autres actions à l'insu de l'utilisateur.

Dans leur article scientifique, les chercheurs du System Security Lab de l'université de l'Indiana et ceux de Microsoft Research expliquent que cette vulnérabilité est directement liée à la fragmentation d'Android et à la fréquence de ses mises à jour. Depuis septembre 2008, 19 versions officielles d'Android ont été publiées par GoogleGoogle, auxquelles s'ajoutent plus de 3.500 versions configurées par les fabricants de terminaux et les opérateurs. « Les OS mobiles se caractérisent par leurs cycles de mise à jour rapides qui permettent aux vendeurs de smartphones de pousser de nouveaux services vers leurs clients et de régler les problèmes qui se présentent », peut-on lire.

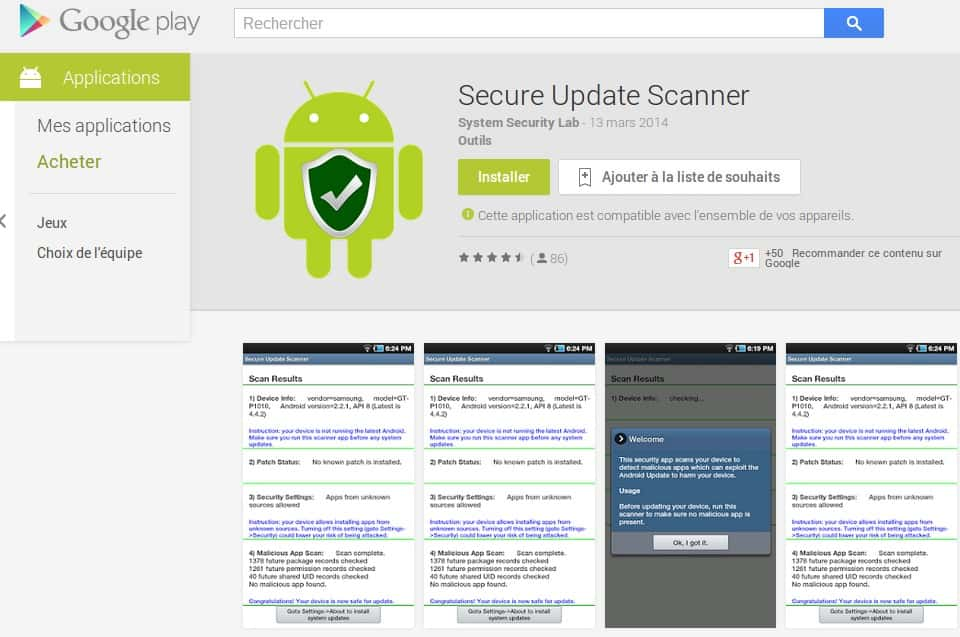

Dans le cadre de leur étude, les chercheurs ont développé une application, Secure Update Scanner, capable de détecter la présence d’une application susceptible d’exploiter les vulnérabilités du système de mise à jour d’Android. Cet outil est disponible gratuitement via Google Play, Amazon Appstore, GetJar et SlideMe. © SecureAndroidUpdate.org

Jongler avec les mises à jour d’Android et ses nombreuses versions

La priorité est de faire en sorte que le processus de mise à jour soit le moins contraignant possible pour les usagers et qu'ils retrouvent leurs applications, données personnelles et paramètres sans accroc. Dans le cas d'Android, cela représente une vraie gageure technique, puisqu'il faut jongler avec toutes les versions existantes. Or, la faille de sécurité repérée par les chercheurs se situe précisément au niveau du package management service, l'outil qui automatise le processus d'installation et de configuration de la mise à jour.

Lors de l'installation d'une nouvelle version d'Android, le PMS s'assure que les données, les fonctionnalités et les permissions dont disposent les applications existantes sont conservées. Pour ce faire, il va notamment activer les permissions qu'une application lui déclare, partant du principe qu'elles ont été accordées par l'utilisateur lors de l'installation initiale. « Tous les quelques mois [tous les trois mois et demi en moyenne pour Android, NDLRNDLR], une mise à jour est publiée, ce qui provoque le remplacement et l'ajout de dizaines de milliers de fichiers sur un système actif. Chaque nouvelle application installée doit être soigneusement configurée pour régler ses attributs au sein de son propre bac à sablesable, ainsi que ses privilèges dans le système, sans endommager accidentellement les applications existantes et les données de l'utilisateur qu'elles stockent, expliquent les chercheurs. Cela complique la logique du programme d'installation de ces mises à jour et l'expose à des failles de sécurité critiques. »

Six vulnérabilités découvertes

Les travaux ont mis en évidence dans le PMS six vulnérabilités baptisées « pileup flaws » qui pourraient être exploitées par une application malveillante afin de réaliser une augmentation de ses permissions une fois la nouvelle version installée. Ainsi, une telle application préalablement installée sur un terminal pourrait tromper le système et se voir accorder des permissions qui s'activeraient une fois la mise à jour d'Android en service. Cela pourrait par exemple lui servir à accéder aux données personnelles telles que des identifiants et mots de passe, les messages, le répertoire de contacts, mais aussi d'envoyer des SMS surtaxés, tout cela à l'insu de l'utilisateur. Sur le site secureandroidupdate.org créé pour l'occasion, les chercheurs publient trois vidéos de démonstration simulant les méfaits qu'une application malveillante pourrait causer. Selon eux, les vulnérabilités sont présentes sur l'ensemble des versions officielles d'Android, ainsi que plus de 3.500 versions personnalisées.

Bilan : l'ensemble des smartphones et tablettes Android sur le marché est potentiellement vulnérable, soit plus d'un milliard d'appareils. Google a été informé de ce problème en octobre dernier, et a déjà corrigé l'un des six vulnérabilités. Reste à savoir à quelle vitessevitesse les fabricants de mobiles et les opérateurs diffuseront ce correctif... En attendant, l'équipe à l'origine de cette étude a également développé un outil d'analyse qu'elle propose gratuitement. Baptisé Secure Update Scanner, il s'agit d'une application qui peut détecter des applications susceptibles d'exploiter les failles de type pileup. Elle est notamment disponible via Google Play.