au sommaire

Avec l'émergenceémergence d'Internet, les virus informatiques ont connu une croissance exponentielle. Petit à petit, les médias se sont emparés du problème, avec la mise en avant de virus célèbres tels que MyDoom.A, I Love You, Tchernobyl ou encore Blaster. Bien qu'immatériel, ce microcosme informatique n'est pas sans conséquences sur le monde réel. Les spams et phishings (hameçonnagehameçonnage) ont un coût, en infrastructures réseaux et de dédommagement des victimes potentielles.

L'exemple le plus impressionnant est sans conteste le troyen (cheval de Troie) Srizbi qui contrôle un réseau de 450.000 ordinateurs zombiesordinateurs zombies (un botnet), capables d'envoyer 60 milliards de spams par jour, sur un total de 100 milliards recensés à l'échelle mondiale. Dans son rapport d'étude sur les spams de 2007, Nucleus Research estimait le coût des fameux pourrielspourriels à 712 dollars par an et par employé. Au-delà des enjeux économiques, l'écologieécologie s'en mêle aussi... Ainsi en 2008 MacAfee publiait un Rapport sur l'empreinte carbone du spam dans les messageries. L'étude de l'éditeur d'antivirus annonçait 17 millions de tonnes de CO2 rejetées pour 62 milliards de spams.

La menace fantôme

Face à cette menace aux visages et aux conséquences multiples, de nombreux logiciels antivirus sont à disposition sur le marché. Mais font-ils vraiment le poids face au génie déployé par les créateurs de virus ? La question de la fiabilité d'un antivirus reste encore assez floue pour le grand public. Pour faire le point sur la question, l'ESIEA (Ecole Supérieure d'Informatique Electronique Automatique) vient d'organiser un congrès sur la sécurité informatique, iAwacs (International Alternative Workshop in Aggressive Computing and Security).

C'est en France, à Laval, que s'est tenue la première édition de l'iAwacs. D'éminents spécialistes en sécurité informatique ont été conviés dans les locaux de l'ESIEA, pour mettre à l'épreuve les antivirus les plus vendus dans le monde. Le but ? Désactiver ces logiciels, comme aimerait le faire un pirate... Ce concours, organisé en marge de débats et conférences sur des thèmes tels que la cyber-guerre, a fourni des résultats aussi étonnants qu'inquiétants. Le principe se résume par une citation affichée sur le site du congrès « Améliorer la sécurité en adoptant l'esprit de l'attaquant ».

Le protocoleprotocole du test consistait à désactiver, par accès physiquephysique, un antivirus installé sur un PCPC doté du système d'exploitationsystème d'exploitation Microsoft Windows XPMicrosoft Windows XP. Ce choix s'explique naturellement. Comme Eric Filiol, co-organisateur du congrès, nous le rappelle, « Windows XP est la plateforme la plus répandue dans le monde professionnel », il était donc naturel de se pencher en premier lieu sur ce système d'exploitation. Du côté des privilèges, les étapes ont été mises en œuvre en mode administrateur, un palier de droits souvent utilisé par le grand public, pas toujours au fait des dangers d'une telle configuration. La performance était établie lorsque l'ordinateur dont l'antivirus avait été désactivé se laissait infecter par un virus ordinairement détecté. La configuration choisie pour le laboratoire illustre un état de vulnérabilité critique plus courant qu'on ne le pense. L'enseignant chercheurenseignant chercheur explique le choix de cette configuration unique par le fait qu'il s'agit ici d'une « première étape ».

En France, l'expérience... est risquée pour les experts !

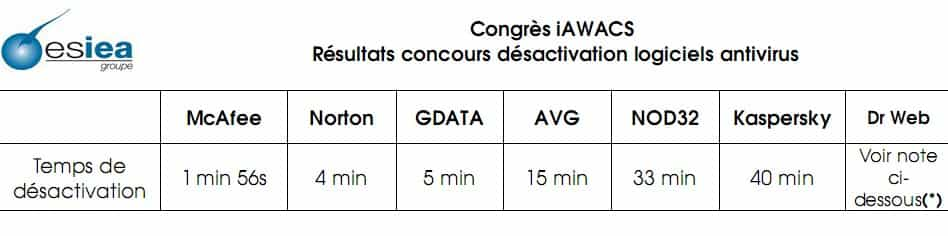

Placés sur les configurations types et chronométrés, les pirates improvisés ont dû neutraliser les antivirus en moins d'une heure. Sur les 7 antivirus testés, 6 ont cédé dans des délais compris entre 2 et 40 minutes. Le dernier, Dr Web, a survécu à l'heure impartie. Mais le logiciel, aussi résistant soit-il, présentait des signes de faiblesse qui auraient permis, selon les participants, de le neutraliser avec davantage de temps. Le résultat est sans appel, les deux géants du secteur, MacAfee et Norton, n'auront tenu que quelques minutes. Plus rassurant, le célèbre Kaspersky peut s'énorgueillir d'une résistancerésistance de 40 minutes.

Effectuer ce type d'étude en France n'est pas sans risque, si l'on en croit les organisateurs. De l'aveu d'Eric Filiol, directeur de la recherche de l'ESIEA et du laboratoire de cryptologiecryptologie et virologie opérationnelles, et de Robert Erra, directeur du laboratoire Sécurité de l'Information et des Systèmes à l'ESIEA, « la loi de 2004 sur la confiance dans l'économie numériquenumérique est trop floue sur ce point... Une personne peut être poursuivie si elle parvient à désactiver un antivirus. Si, faute d'un cadre juridique clair, la recherche dans ce domaine est bloquée en France, nous prendrons beaucoup de retard, notamment par rapport à nos partenaires européens. Avec seulement deux participants nous obtenons des résultats qui font frémir... Imaginez si la quarantaine d'experts que nous avons réunis avaient tous participé au concours ! ». En effet, sur la quarantaine d'experts sollicités, seuls deux ont accepté de participer.

A quel saint se vouer ?

Du côté des éditeurs des logiciels incriminés, seul AVG a délégué un collaborateur, qui était présent lorsque le logiciel de sa firme a craqué. L'entreprise a vu dans cet événement un excellent moyen d'améliorer son produit. A l'inverse, les retours de MacAfee, Dr.Web et Gdata minimisent les résultats du concours. Le trio s'appuie sur le fait que les méthodes employées par les experts pour mettre à mal leurs progénitures ne sont pas publiables grâce à la loi de 2004. A l'inverse d'AVG, c'est ici la politique de l'autruche qui prime... Eric Filiol regrette ce manque de transparencetransparence et c'est pour rétablir une honnêteté intellectuelle qu'il justifie l'organisation du concours.

Car le but n'est pas ici de jeter la pierre, mais simplement d'illustrer la vulnérabilité des antivirus, qui comme tout outil doivent être utilisés avec bon sens. Pour Eric Filiol : « La preuve par l'expérimentation est une nécessité pour l'évolution de la recherche dans le domaine de la sécurité ». La chose n'est pas tombée dans l'oreille d'un sourd. Ainsi le géant Microsoft a-t-il réclamé le passage de son Microsoft Security Essentials sur le grilgril.

Devant ce constat alarmant sur ce type de logiciels, une question peut se poser. Peut-on se passer des antivirus si eux-mêmes sont faillibles ? La réponse donnée par le chercheur est non. Selon lui, il faut continuer d'utiliser les antivirus mais rester prudent sur l'utilisation de l'outil informatique. Il faut selon ses termes « avoir une bonne hygiène informatique ».

Faut-il abandonner Windows et préférer |31ce95a87cb399bd865d7a12927782ff|/LinuxLinux ou le MacintoshMacintosh, supposés être plus à l'abri des attaques ? Eric Filiol parle d'un « mythe du libre dangereux », partant du principe que « la nature a besoin de variété ». En fait, c'est l'hégémonie de Windows qui lui vaut les foudresfoudres des codes malveillants. Selon Eric Filiol le même cas de figure se présenterait si Linux ou Mac dominaient le marché. Ainsi, il rappelle que des vulnérabilités existent chez AppleApple comme chez Linux, son équipe ayant déjà développé des codes malveillants destinés à ces systèmes.

Opération réussie pour le laboratoire de cryptologie et virologie opérationnelles de l'ESIEA, dont l'initiative d'un tel défi aura le mérite de faire réagir la sphère des solutions de sécurisation informatique. D'ailleurs son directeur ne souhaite pas s'arrêter en si bon chemin. Un élargissement des tests aux systèmes d'exploitations VistaVista et SevenSeven est envisagé, ainsi que l'adoption d'un panel plus vaste d'antivirus mis à l'épreuve. Rendez-vous est pris pour les 12, 13 et 14 mai 2010, dates du prochain iAwacs.