Des chercheurs de l’éditeur d’antivirus Eset viennent de publier un rapport sur un nouveau groupe de hackers qu’ils ont baptisé Worok. Celui-ci s’est spécialisé dans le vol d’informations, et vise principalement des gouvernements et des entreprises en Asie.

au sommaire

Des chercheurs de l'entreprise de cybersécurité Eset ont récemment découvert un nouveau groupe de hackers utilisant des outils jusqu'alors inconnus. Baptisé Worok, le groupe s'attaque aux gouvernements et à certaines grandes entreprises en Asie, mais également au Moyen-Orient et dans des pays du sud de l'Afrique.

Les premières activités du groupe ont été détectées au début de l'année 2021 lors de la découverte des failles ProxyShell. Leur profil était alors très proche d'un autre groupe, TA428, laissant les chercheurs dans le doute de savoir s'il s'agissait des mêmes individus. Toutefois, ils ont pu différencier leurs activités grâce aux outils utilisés et identifier les premières attaques de Worok qui ont eu lieu fin 2020. « Nous considérons que les liens ne sont pas assez forts pour considérer que Worok est le même groupe que TA428, mais les deux groupes pourraient partager des outils et avoir des intérêts communs », ont indiqué les chercheurs dans leur rapport.

Un groupe de nouveau actif depuis le début d’année

Le groupe a connu une première période d'activités jusqu'en mai 2021, avant de faire une pause et de réapparaître en février de cette année visant une entreprise du secteur de l'énergieénergie en Asie centrale, et une entité du secteur public en Asie du Sud-Est. Eset n'a pas réussi à déterminer le moyen utilisé pour infiltrer les réseaux des victimes dans la plupart des cas. Toutefois, certaines instances ont exploité des failles ProxyShell. Les pirates ont ensuite implanté un Web shell ou code encoquillé, autrement dit un accès à un serveur Web pour pouvoir se connecter à leur guise au réseau de la victime.

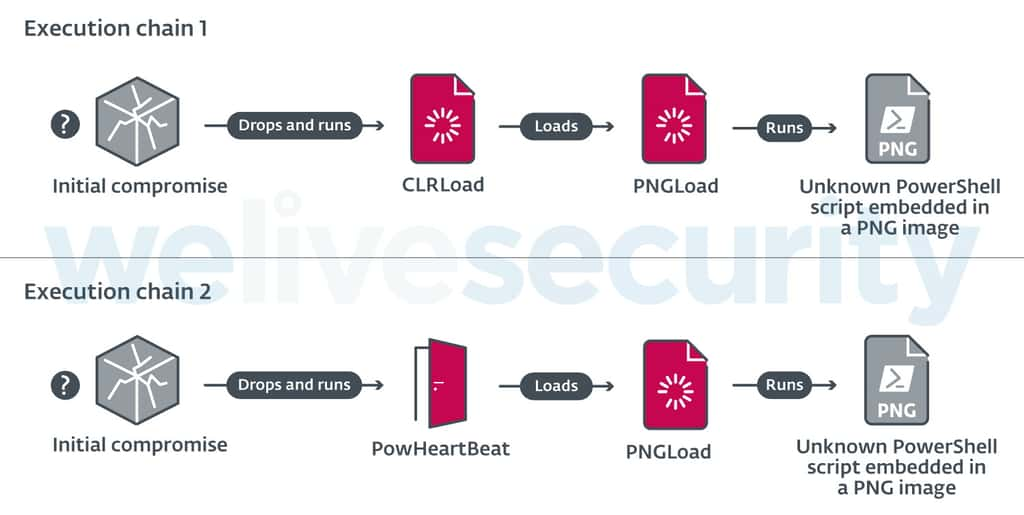

Les hackers font appel à des outils librement disponibles sur le Web pour explorer le réseau compromis, comme Mimikatz, EarthWorm, ReGeorg et NBTscan. Ensuite, ils installent un premier programme pour prendre le contrôle des machines. En 2021, il s'agissait de CLRLoad, qui a été remplacé en 2022 par PowHeartBeat, un logiciel backdoor écrit avec le langage de script PowerShell. Il possède notamment la capacité de se connecter à un serveur afin de recevoir des commandes et télécharger d'autres programmes.

Une activité qui suggère le vol d’informations

Dans les deux cas, le programme ne sert qu'à charger un second outil, PNGLoad. Celui-ci s'appuie sur la stéganographiestéganographie, un message caché dans un autre message, pour charger le malwaremalware final. Dans le cas présent, il charge une image au format PNG, qui contient du code caché. Les chercheurs d'Eset n'ont pas pu récupérer les images utilisées afin de les analyser, mais elles devraient être parfaitement valides et donc paraître complètement inoffensives pour la victime.

L'impossibilité d'analyser les fichiers PNG signifie également qu'ils ne savent pas quel programme final a été chargé et donc quel était le but exact de l'activité. Toutefois, l'objectif principal du groupe semble avant tout l'espionnage. « Compte tenu du profil des cibles et des outils que nous avons vus déployés contre ces victimes, nous pensons que l'objectif principal de Worok est de voler des informations », ont affirmé les chercheurs.