au sommaire

Pour illustrer à quel point la carte à pucecarte à puce est présente dans notre vie quotidienne, voici un petit conte de la cryptologiecryptologie ordinaire qui narre les aventures d'Alice, paysagiste de merveilles.

Alice aime son travail de paysagiste dans l'entreprise Thagem où elle doit aménager l'environnement de travail des 1.500 employés du site de Palombes-sur-Seine. L'essentiel de son activité se déroule en plein air. C'est le printemps, les bouleaux lâchent leur pollenpollen, et tout irait pour le mieux sans ce maudit rhume des foins qu'elle traîne depuis son adolescenceadolescence.

Ce soir en quittant le travail, il faudra qu'elle passe voir son médecin pour se faire prescrire un traitement antiallergique. En descendant les escaliersescaliers de son appartement parisien, elle allume son téléphone mobile.

Carte bancaire, carte Vitale et carte Usim

- Allô, Docteur Maison ? Puis-je passer vous voir cet après-midi vers 17 h 30 ?

Le rendez-vous est rapidement pris. La journée commence bien. Elle croise sans le remarquer le facteur venu déposer le courrier dans le hall de l'immeuble et s'engouffre dans le métro, passe machinalement son sac à main le long du tourniquet et pense déjà aux aventures du commissaire Evenberg, héros du roman qu'elle a commencé avant-hier et qui lui fera passer plus vite son temps de trajet.

Après avoir présenté son badge aux portesportes d'accès de Thagem, son esprit commute déjà sur ses tâches de la journée. Elle démarre la fourgonnette de service pour aller prendre livraison des nouveaux rosiers destinés à agrémenter les abords du lac artificiel, fierté du directeur, et qui a obtenu le prix du meilleur environnement d'entreprise de la région.

À midi, elle vérifie le solde de la carte Moneix qui lui permet de payer le repas sans avoir à se préoccuper de faire l'appoint aux caisses : 1,23 euro. Elle doit la recharger.

La journée passe vite. Elle repasse le portiqueportique vers la sortie. C'est l'heure de son rendez-vous chez le médecin. Il fait beau. Elle décide de prendre un vélo en libre-service avec son passe Circulo.

Elle avait oublié le changement d'adresse du docteur Maison ! Sans se démonter, elle télécharge l'application de navigation sur son téléphone qui lui indiquera la nouvelle adresse et l'itinéraire pour arriver à l'heure.

- Puis-je avoir votre carte Vitalix ?

Alice se laisse ausculter, et se réjouit d'avance à l'idée de soulager son neznez bouché, ses démangeaisonsdémangeaisons et l'irritation insupportable de ses yeuxyeux.

- Vous n'avez qu'une sévère allergieallergie au pollen, je n'ai rien remarqué d'autre, vous prendrez du Rhumactine en cas de production nasale abondante.

Alice sourit intérieurement en pensant au vocabulaire médical.

- Cela fera 23 euros.

- Acceptez-vous la carte bancaire ?

- Oui, je préfère, même ! Avoir moins d'espècesespèces dans mon cabinet me rassure. Je me suis déjà fait cambrioler.

De retour dans son appartement, elle branche son ordinateurordinateur en se rappelant soudain qu'aujourd'hui est la date limite pour valider la déclaration de revenus du foyer.

« Une mise à jour est disponible pour votre ordinateur, télécharger ? »

- Encore !

Elle accepte la mise à jour, l'ordinateur redémarre. Enfin, elle valide la déclaration des revenus. Elle en profite pour commander sur Mississipi.fr la suite des aventures du commissaire Evenberg qui viennent de paraître. C'est fini pour les préoccupations de la journée. Il est temps de se détendre avec Bob en allumant le téléviseur. Il y a au programme un bon film du cinéma italien des années 1970 sur la chaîne thématique à laquelle ils sont abonnés.

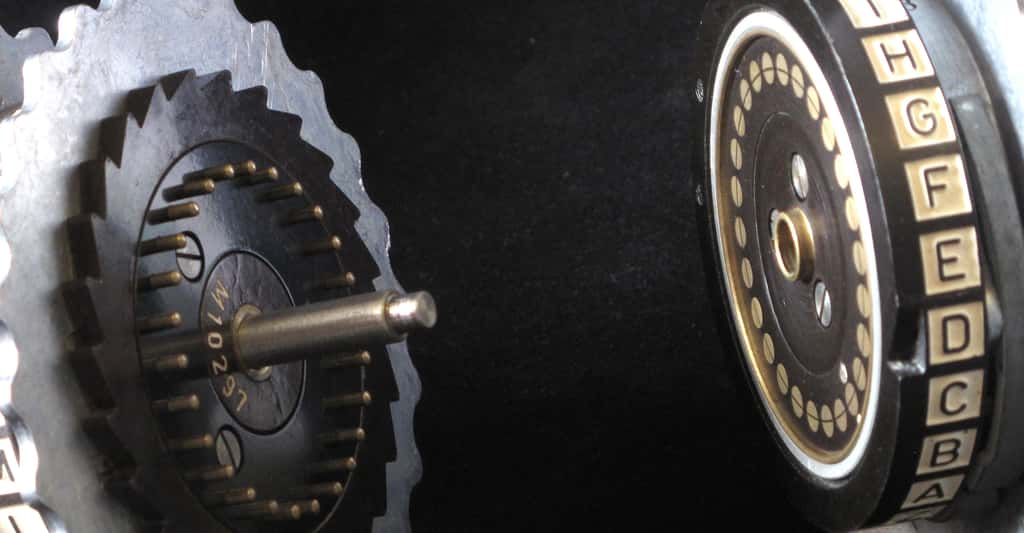

Cette tranche de vie fait intervenir une quinzaine de situations au cours desquelles ont été menées une ou plusieurs opérations cryptologiques. Cela montre à quel point la cryptologie a maintenant envahi notre vie quotidienne sans que nous en ayons conscience. Citons trois techniques qui utilisent une carte à puce :

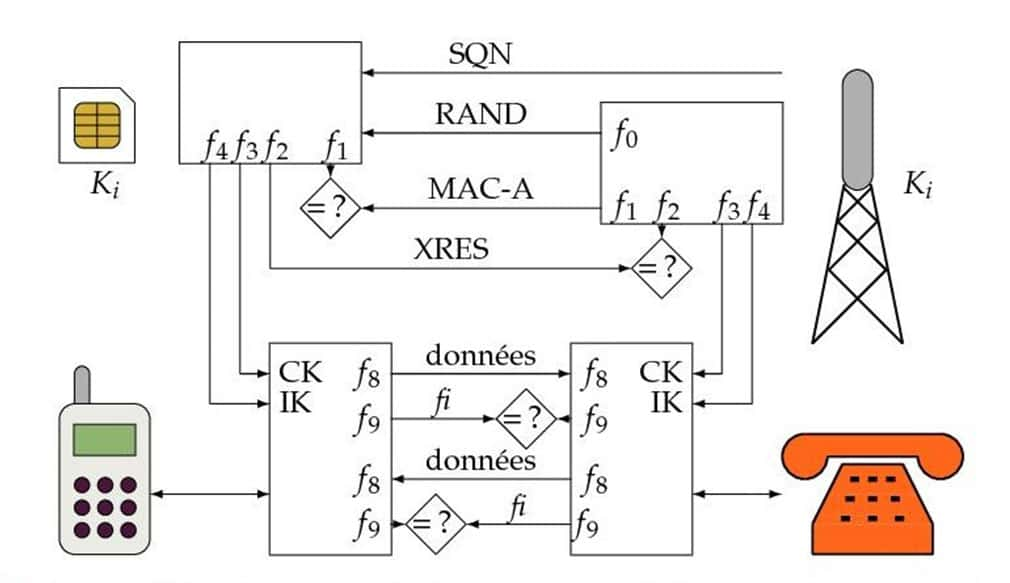

- la voix est chiffrée sur le téléphone portable avant d'être transmise ;

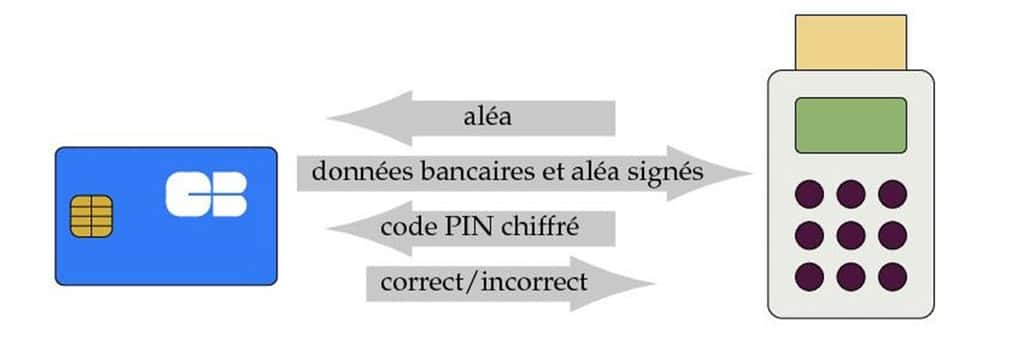

- les données sont authentifiées avant de valider une transaction par carte bancaire ;

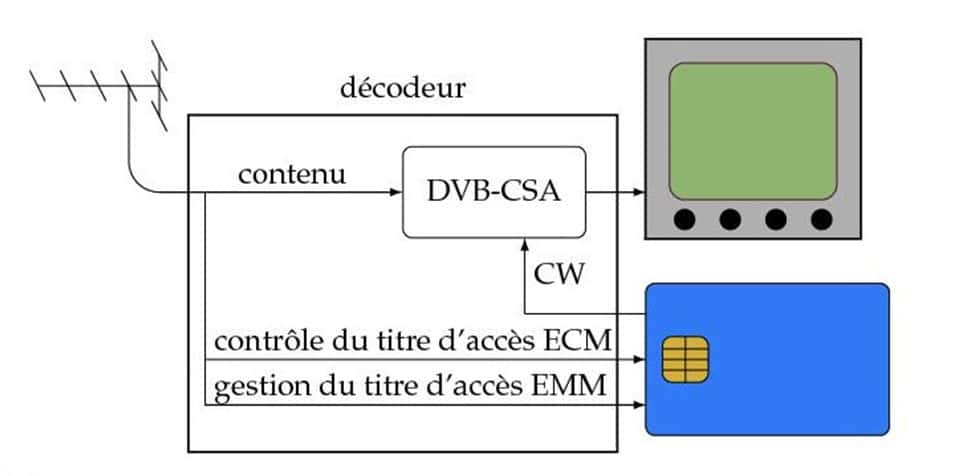

- le programme de télévision à péage est crypté pour n'être accessible qu'aux abonnés.